Mit Beginn des Jahres 2019 wurde die Unterstützung der PHP-Versionen 5.6 und 7.0 durch die PHP-Entwickler eingestellt (End Of Life). Damit wird nun auch die letzte Version aus dem PHP 5 Release-Zweig nicht mehr weiter gepflegt, und mögliche sicherheitskritische Probleme werden nicht mehr behoben. Alle PHP-Version vor PHP 7.1 sind nun veraltet und sollten nicht mehr genutzt werden.

Umstellung auf aktuelle PHP-Versionen

Falls Sie eine Webseite bereits vor mehreren Jahren auf unseren Servern installiert haben, nutzen Sie wahrscheinlich eine veraltete PHP-Version, die nicht mehr gepflegt wird.

Wir können bestehende Webseiten, die ältere PHP-Versionen nutzen, leider nicht einfach auf eine aktuelle PHP-Version Umstellen, da es dabei häufig zu Kompatibilitätsproblemen kommt. Sie müssen daher selbst prüfen, ob Sie eine veraltete PHP-Version nutzen, und dann Testen, mit welcher aktuellen PHP-Version Ihre Webseite funktioniert.

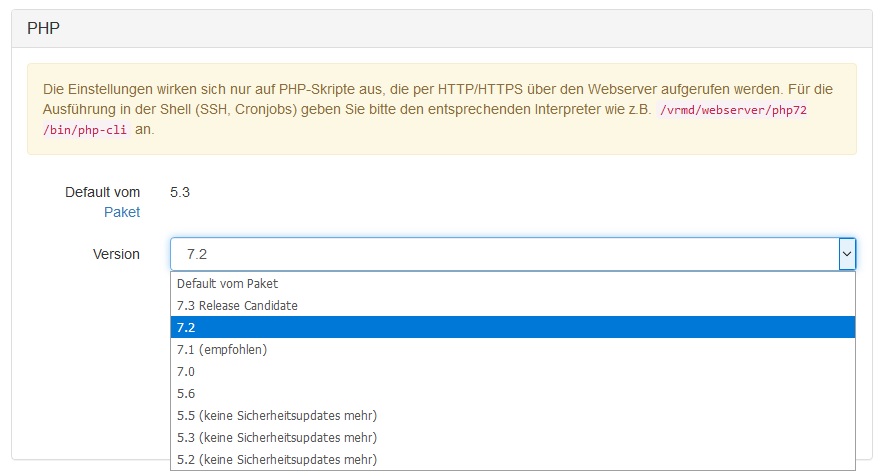

Sofern Sie die PHP-Version nicht per .htacces-Konfigurationsdatei auf dem Webserver umgestellt haben, können Sie die aktuell genutzte PHP-Version direkt im Kundenmenü einsehen und bei Bedarf verändern. Eine Anleitung hierzu finden sie im zugehörigen FAQ-Artikel.

Vor einer Umstellung der PHP-Version sollten Sie Ihre Web-Anwendungen auf mögliche Updates prüfen, um Kompatibilitätsprobleme mit neueren PHP-Versionen zu vermeiden.

Empfohlene PHP-Version

Wir empfehlen die Nutzung von PHP Version 7.2, da PHP 7.3 erst seit wenigen Wochen verfügbar ist, und daher noch Probleme mit einigen Web-Anwendungen auftreten.

Abschaltung veralteter PHP-Versionen

Die veralteten PHP-Versionen 5.2, 5.3, 5.5, 5.6 und 7.0 bleiben zunächst auch weiter auf unseren Webservern verfügbar, sollten jedoch nach Möglichkeit nicht mehr genutzt werden.

Wir werden unsere Ubuntu Linux basierten Webserver im Laufe dieses Jahres auf Ubuntu 18.10 (Bionic) umstellen, und planen im Rahmen dieser Umstellung eine Reduzierung der von uns unterstützen PHP-Versionen auf PHP 5.6 und neuer. Ältere PHP-Versionen lassen sich unter Bionic nur mit hohem Aufwand nutzen, da sie nicht mit aktuellen Versionen von Standardsoftwarebibliotheken wie OpenSSL kompatibel sind.

Webseiten, die auf ältere PHP-Versionen angewiesen sind, werden auf eigene Server umgezogen. Die Nutzung dieser Server wird aufgrund des hohen Wartungsaufwands zu einem späteren Zeitpunkt kostenpflichtig. Wir werden betroffene Kunden darüber rechtzeitig per E-Mail informieren.

Ab sofort können Sie im Kundenmenü DNS-Einträge vom Typ ALIAS anlegen. Ein ALIAS-Eintrag funktioniert ähnlich wie ein CNAME-Eintrag, überschreibt jedoch keine anderen gleichnamigen DNS-Einträge, sondern kann mit diesen koexistieren. ALIAS-Einträge verweisen immer auf A- bzw. AAAA-Einträge, diese werden dabei durch unsere DNS-Server aufgelöst, so dass bei einer DNS-Anfrage kein Unterschied zu einem normalen A bzw. AAAA-Eintrag zu erkennen ist. Im Gegensatz zu CNAME-Einträgen können ALIAS-Einträge auch für die Hauptdomain genutzt werden.

Ab sofort können Sie im Kundenmenü DNS-Einträge vom Typ ALIAS anlegen. Ein ALIAS-Eintrag funktioniert ähnlich wie ein CNAME-Eintrag, überschreibt jedoch keine anderen gleichnamigen DNS-Einträge, sondern kann mit diesen koexistieren. ALIAS-Einträge verweisen immer auf A- bzw. AAAA-Einträge, diese werden dabei durch unsere DNS-Server aufgelöst, so dass bei einer DNS-Anfrage kein Unterschied zu einem normalen A bzw. AAAA-Eintrag zu erkennen ist. Im Gegensatz zu CNAME-Einträgen können ALIAS-Einträge auch für die Hauptdomain genutzt werden.