Am 30.05. ist ein Stammzertifikat der Firma Sectigo (ehemals Comodo) abgelaufen. Dieses Stammzertifikat wird in vielen unserer SSL-Zertifikate genutzt.

Dies sollte eigentlich kein Problem darstellen, da die Zertifikate mit einem weiteren Stammzertifikat signiert sind, das noch mehrere Jahre gültig ist. Leider unterstützen einige Anwendungen dieses sogenannte Cross-Signing nicht korrekt, und beschweren sich nun über das abgelaufene Stammzertifikat. Betroffen sind sowohl HTTPS-Verbindungen als auch IMAP, POP3 und SMTP.

Auch ältere Curl-Versionen auf unseren Legacy-Webservern unterstützen Cross-Signing nicht korrekt, dies betrifft viele PHP-Anwendungen, die Curl für HTTP-Verbindungen zu anderen Servern nutzen.

Wir haben das abgelaufene Stammzertifikat mittlerweile überall entfernt, dadurch sollte das Problem bei Verbindungen mit unseren Servern nicht mehr auftreten. Weiterhin haben wir die Liste der vertrauenswürdigen Stammzertifikate auf unseren Webservern aktualisiert, damit sollten auch keine Zertifikatsfehler bei der Nutzung von Curl auf unseren Webservern mehr auftreten.

Auslaufen der Unterstützung von TLS 1.0 und TLS 1.1

Seit Anfang dieses Jahres haben die bekannten Web-Browser Chrome , Firefox, Safari, Internet Explorer und Edge begonnen, die Unterstützung der mittlerweile veralteten TLS-Versionen 1.0 und 1.1 einzustellen. Das TLS-Protokoll (früher SSL) wird zum verschlüsselten Webseitenabruf (HTTPS) und für den verschlüsselten Versand und Abruf von E-Mails genutzt.

Die TLS-Versionen 1.0 und 1.1 weisen diverse Sicherheitsprobleme auf und sollten nicht mehr genutzt werden. Wir werden daher die Unterstützung dieser TLS-Versionen auf unseren Webservern zum 15. Februar 2020 einstellen. Ab diesem Zeitpunkt werden für HTTPS-Verbindungen zu unseren Webservern nur noch die aktuellen und sicheren TLS-Versionen 1.2 und 1.3 unterstützt. Für E-Mail-Dienste (SMTP, POP3, IMAP) werden wir die veralteten TLS-Versionen zu einem späteren Zeitpunkt deaktivieren, da die Sicherheitsprobleme hauptsächlich HTTPS betreffen.

Mögliche Probleme

Alle modernen Web-Browser unterstützen die aktuelle TLS-Version 1.3. Die Vorgängerversion TLS 1.2 wurde bereits im Jahr 2008 vorgestellt, daher wird sie auch von etwas älteren Betriebssystemen und Web-Browsern unterstützt.

Nur bei sehr alten Browsern und Betriebssystemen (z.B. Windows XP, Android 4.3, iOS 4, OS X Yosemite) kann es durch die Deaktivierung von TLS 1.0 und 1.1 zu Problemen bei HTTPS-Verbindungen kommen.

Sie können bei ssllabs.com prüfen, ob Ihr Browser eine aktuelle TLS-Version unterstützt.

Kunden mit eigenem Webserver (Reseller.Dedicated bzw. Pro.Hosting-Paket ab Pro.B), sowie Nutzer unserer Legacy-Server für alte PHP-Versionen können auf Wunsch weiterhin TLS 1.0 und 1.1 für HTTPS nutzen, falls dies für die Kompatibilität mit älteren Browsern erforderlich sein sollte. Bitte wenden Sie sich dazu an unsere Kundenbetreuung.

Privat: Automatische HTTPS-Weiterleitung im Kundenmenü konfigurierbar

Falls Sie für Ihre Webseite ein SSL-Zertifikat (Let’s Encrypt, Comodo) gebucht haben, können Sie eine automatische Weiterleitung von unverschlüsselten HTTP- auf verschlüsselte HTTPS-Aufrufe nun auch einfach im Kundenmenü konfigurieren.

Öffnen Sie dazu im Kundenmenü die Seite “Hosting & Weiterleitungen” und klicken dann auf die gewünschte Domain, dort finden Sie unter “SSL” die neue Option “Umleitung auf HTTPS”. Alternativ können Sie eine solche Weiterleitung auch wie bisher per .htaccess-Konfigurationsdatei einrichten.

Diese Funktion steht für Domains mit Webspace sowie Frame-Weiterleitungen zur Verfügung. Bitte achten Sie im Falle von Frame-Weiterleitungen darauf, dass auch die eingebettete Webseite per HTTPS aufgerufen wird.

PayPal Umstellung auf TLS 1.2 und HTTP/1.1

Ab Juli 2018 stellt der Zahlungsanbieter PayPal die Unterstützung der mittlerweile veralteten TLS-Versionen 1.0 und 1.1 ein. Weiterhin setzt PayPal dann zwingend das HTTP-Protokoll ab Version 1.1 voraus, ältere Versionen wie 1.0 werden nicht mehr unterstützt.

Webshops, die PayPal als Zahlungsmethode anbieten, und dabei direkt auf eine PayPal-Schnittstelle zugreifen (z.B. Instant Payment Notification), müssen bis dahin auf die aktuelle TLS-Version 1.2 sowie HTTP/1.1 umgestellt werden. Die meisten Webshops greifen auf die PayPal-Schnittstellen mittels libcurl zu, dabei wird auf unseren Webservern standardmäßig HTTP/1.1 und TLS 1.2 genutzt. Manche Webshops nutzen jedoch nicht die Standardeinstellungen von libcurl, sondern setzen ausdrücklich eine ältere TLS Version wie 1.0. Dies wird zukünftig zu Problemen führen.

PayPal informiert betroffene Kunden aktuell per E-Mail, diese müssen bis zum Juli 2018 ein Update der Webshop-Software bzw. des PayPal Zahlungsmoduls vornehmen.

Falls Sie noch einen älteren WebShop betreiben, und keine Updates für das PayPal-Zahlungsmodul bereitstehen, müssen Sie ggf. den PHP-Quellcode anpassen. Suchen Sie dazu nach allen PHP-Dateien, in denen die Zeichenfolgen “curl_setopt” und “TLSv1” vorkommen, und kommentieren diese in einem Text-Editor mittels vorangestelltem // aus. Sie können die betroffenen Dateien mit den entsprechenden Stellen im Quellcode über folgenden SSH-Befehl ermitteln:

find . -name "*.php" -exec grep "curl_setopt(.*TLSv1" {} \; -print

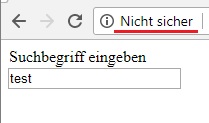

Verschärfte Sicherheitswarnungen in Google Chrome

Mit der im Oktober erscheinenden Version 62 wird der gegenwärtig am weitesten verbreitete Internet-Browser Google Chrome für sämtliche unverschlüsselt übertragenen Benutzereingaben auf Webseiten (z.B. Kontaktformulare oder Suchfelder) eine Sicherheitswarnung anzeigen. Die Warnung wird dabei nicht sofort beim Laden der Webseite angezeigt, sondern erst, sobald Daten in ein Feld eingegeben werden. Bisher wurde eine solche Warnung nur bei der unverschlüsselten Übertragung von Passwörtern oder Kreditkartennummern angezeigt. Es ist zu erwarten, dass andere Browser bald nachziehen werden.

auf Webseiten (z.B. Kontaktformulare oder Suchfelder) eine Sicherheitswarnung anzeigen. Die Warnung wird dabei nicht sofort beim Laden der Webseite angezeigt, sondern erst, sobald Daten in ein Feld eingegeben werden. Bisher wurde eine solche Warnung nur bei der unverschlüsselten Übertragung von Passwörtern oder Kreditkartennummern angezeigt. Es ist zu erwarten, dass andere Browser bald nachziehen werden.

Um eine Webseite verschlüsselt per HTTPS aufrufen zu können, ist ein SSL-Zertifikat erforderlich. In vielen unserer Webhosting-Pakete ist bereits ein SSL-Zertifikat (Let’s Encrypt bzw. Comodo) inklusive. Als Reseller können Sie Let’s Encrypt-Zertifikate für 3,- Euro pro Jahr pro Domain (mit maximal 99 Subdomains) erhalten.

Zur Einrichtung von SSL-Zertifikaten wenden Sie sich bitte an unsere Kundenbetreuung.

Kostenlose Let’s Encrypt Zertifikate bei Variomedia

Wie bereits angekündigt, wird es bald möglich sein, über uns kostenlose SSL-Zertifikate von Let’s Encrypt auf den Webservern zu beauftragen.

Wir haben die dafür nötigen Technologien und Methoden implementiert und werden voraussichtlich ab dem 23.05. zunächst eine Testphase für interessierte Kunden anbieten, um eventuell noch auftretende Probleme bei der automatischen Erstellung und Validierung von Zertifikaten zu beseitigen.

In der Testphase können SSL-Zertifikate auf Wunsch durch unsere Kundenbetreuung installiert werden, genauere Details zum Ablauf werden wir nächste Woche bekannt geben. Sobald alles zuverlässig funktioniert, können SSL-Zertifikate später einfach per Mausklick im Kundenmenü eingerichtet werden.

Wir planen, in jedem unserer Webhosting-Pakete zukünftig mindestens ein kostenloses SSL-Zertifikat anzubieten, das für eine Domain sowie die zugehörige www-Subdomain gilt.